PHẦN 2: ACCESS RULES

I. Giới thiệu:

Tiếp theo phần 1,

sau khi các bạn đã cài đặt thành công ISA Server 2006, các bạn cần phải

tạo ra các Access Rule để quản lý mọi gói tin ra vào hệ thống. Trong

phần 2 sẽ hướng dẫn cách tạo các Access Rule phù hợp với nhu cầu của

các doanh nghiệp hiện nay.

Trong bộ bài viết này bao gồm các phần:

Phần I: Cài đặt ISA Server 2006

Phần II: Cấu hình Access Rule

Phần III: Cấu hình VPN Client-to-Gateway qua đường truyền ADSL

Bài lab bao gồm các bước:

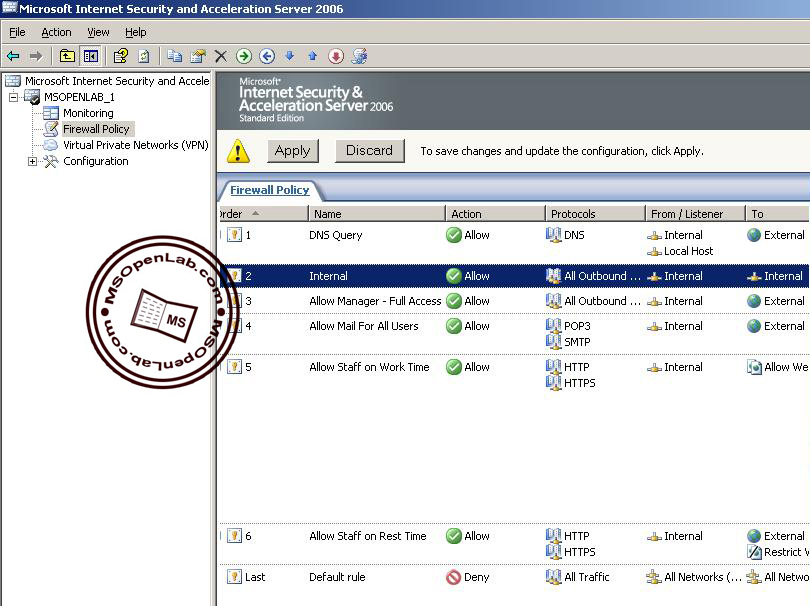

1. Kiểm tra Default Rule

2. Tạo rule truy vấn DNS để phân giải tên miền

3. Tạo rule cho phép các user thuộc nhóm Manager truy cập Internet không hạn chế

4. Tạo rule cho phép các user thuộc nhóm Staff chỉ được phép truy cập 1 số trang web trong giờ hành chánh

5. Tạo rule cho phép các user thuộc nhóm Staff được truy cập web trong giờ giải lao, ngoại trừ trang ngoisao.net

6. Tạo rule cho phép user có thể kết nối mail yahoo bằng Outlook Express

7. Không cho nghe nhạc trực tuyến, cấm chat Yahoo Messenger, cấm download file có đuôi .exe

8. Cấm truy cập một số trang web, nếu truy cập sẽ tự động chuyển đến trang web cảnh cáo của công ty

II. Chuẩn bị :

Mô hình bài lab như phần 1, bài lab bao gồm 2 máy:

- Máy DC: Windows Server 2003 SP2 hoặc Windows Server 2008

+ Tạo OU HCM. Trong OU HCM, tạo 2 group Manager, Staff.

+ Trong OU HCM, tạo 2 user Man1, Man2 làm thành viên của group Manager

+ Trong OU HCM, tạo 2 user Staff1, Staff2 làm thành viên của group Staff

- Máy ISA Server: Windows Server 2003 SP2

III. Thực hiện:

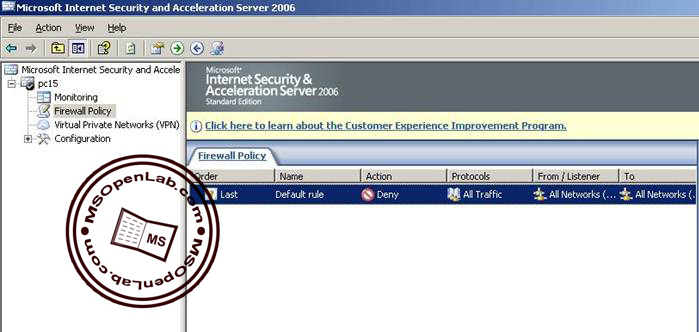

1. Kiểm tra Default Rule

- Mặc định sau khi cài ISA Server 2006, chỉ có 1 access rule tên Default Rule cấm tất cả mọi traffic ra vào

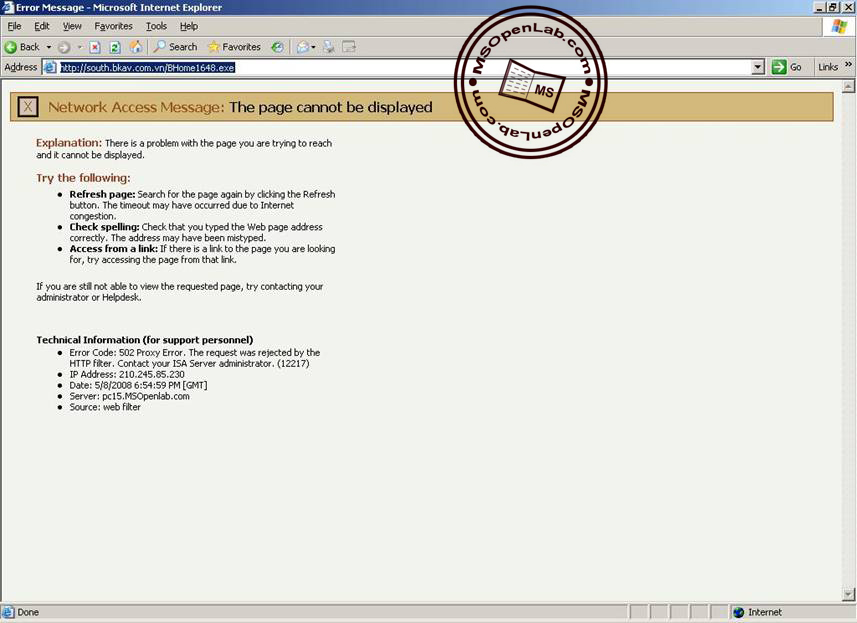

- Tại máy DC, log on MSOpenLab\Administrator, truy cập vào trang web bất kỳ, kiểm tra nhận được thông báo lỗi của ISA Server

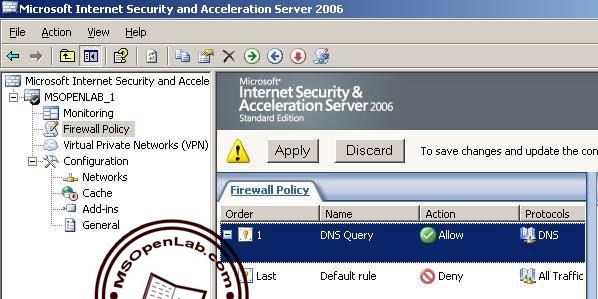

2. Tạo rule truy vấn DNS để phân giải tên miền

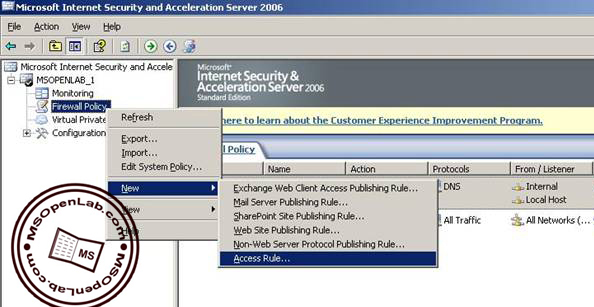

- Tại máy ISA Server, log on MSOpenLab\Administrator, mở ISA Server Management, chuột phải Firewall Policy, chọn New, chọn Access Rule

- Hộp thoại Access Rule Names, đặt tên rule là: DNS Query

- Hộp thoại Rule Action, chọn Allow

- Hộp thoại Protocols, chọn Selected Protocols và nhấn Add

- Trong hộp thoại Add Protocols, bung mục Common Protocols, chọn DNS, nhấn Add

- Nhấn Next

- Hộp thoại Access Rule Sources, Add 2 Rule : Internal và Local Host

- Hộp thoại Access Rule Destinaton, Add Rule: External, nhấn Next

- Hộp thoại User Sets, chọn All Users, nhấn Next

- Hộp thoại Completing the New Access Rule Wizard, kiểm tra lại thông tin về Rule lần cuối, sau đó nhấn Finish

- Nhấn chọn Apply, Ok

Lưu ý: Sau mỗi lần tạo rule, phải chọn Apply để rule có hiệu lực

3. Tạo rule cho phép các user thuộc nhóm Manager truy cập Internet không hạn chế

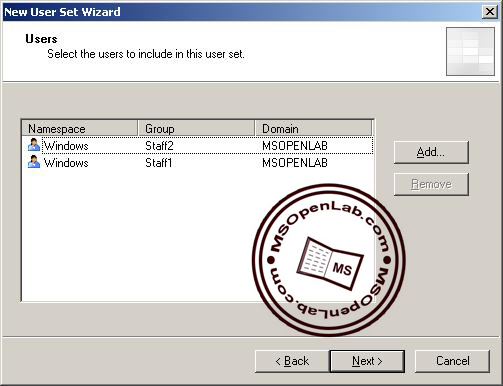

a. Tạo Element để định nghĩa nhóm Manager và Staff

- Trong cửa sổ ISA Server Management, tại cửa sổ thứ 3, chọn tab Toolbox, bung mục Users, chọn New

- Hộp thoại User set name, đặt tên là Manager

- Hộp thoại Users, nhấn Add, chọn Windows users and groups…

- Add 2 users Man1 và Man2 vào hộp thoại Users

- Trong hộp thoại Completing, chọn Finish

- Nhấn Apply

- Tương tự, bạn tạo thêm nhóm là Staff

- Hộp thoại Users, Add 2 user Staff1 và Staff2, chọn Next

- Hộp thoại Completing the New User Set Wizard, chọn Finish

b Tạo Access Rule:

- Chuột phải Firewall Policy, chọn New, chọn Access Rule

- Hộp thoại Access Rule Names, đặt tên rule là: Allow Manager – Full Access

- Hộp thoại Rule Action, chọn Allow

- Hộp thoại Protocols, chọn All outbound traffic

- Hộp thoại Access Rule Sources, add Internal, chọn Next

- Hộp thoại Access Rule Destinaton, add External, chọn Next

- Hộp thoại User Sets, remove group All Users, và add group Manager vào, chọn Next

- Hộp thoại Completing the New Access Rule Wizard, chọn Finish

- Nhấn chọn Apply, chọn OK

4. Tạo rule cho phép các user thuộc nhóm Staff chỉ được phép truy cập 1 số trang web trong giờ hành chánh

a. Tạo Schedule Element

- Trong cửa sổ ISA Server Management, chọn Firewall Policy, qua cửa sổ thứ 3, tại tab Toolbox, bung mục Schedules, chọn New

- Trong ô Name, nhập tên Work Time. Bên dưới chọn từ (7h - 11h) và từ (1h – 5h)

- Tương tự, tạo thêm 1 schedule là Rest Time, với thời gian là từ 11h – 1h

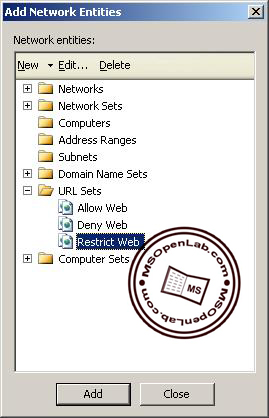

b. Tạo Element URL Sets

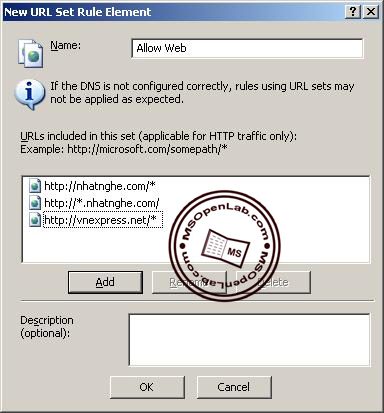

- Trong cửa sổ ISA Server Management, chọn Firewall Policy, qua cửa sổ thứ 3, tại tab Toolbox, bung mục Network Objects, nhấn New, chọn URL Set

- Trong hộp thoại New URL Set. Ô Name , nhập tên: Restrict Web, add các trang web mà bạn muốn cấm (Vd:http://ngoisao.net ) chọn OK

- Tương tự, bạn tạo thêm URL Set là: Allow Web và add những trang web được phép truy cập vào

c. Tạo Access Rule:

- Chuột phải Firewall Policy, chọn New, chọn Access Rule

- Hộp thoại Access Rule Names, đặt tên rule là: Allow Staff on Work Time

- Hộp thoại Rule Action, chọn Allow

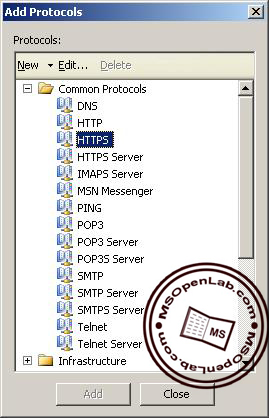

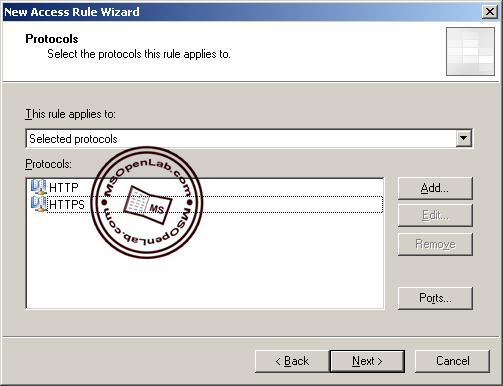

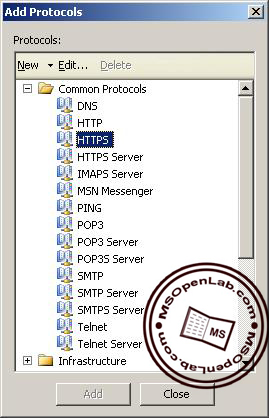

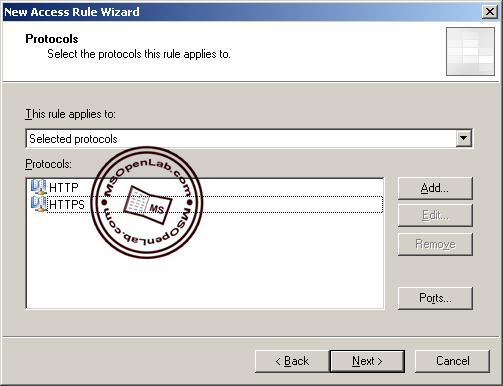

- Hộp thoại Protocols, chọn Selected Protocols và nhấn Add

- Trong hộp thoại Add Protocols, bung mục Common Protocols, chọn HTTP và HTTPS, nhấn Add

- Nhấn Next

- Hộp thoại Access Rule Sources, add Internal

- Hộp thoại Access Rule Destinaton, nhấn Add

- Bung URL Sets, chọn Allow Web

- Nhấn Next

- Hộp thoại User Sets, remove group All Users, add group Staff

- Hộp thoại Completing the New Access Rule Wizard, nhấn Finish

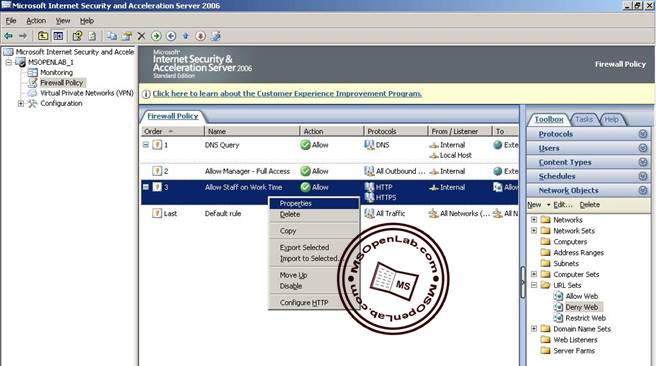

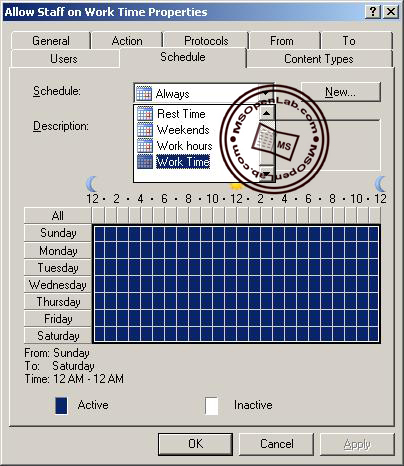

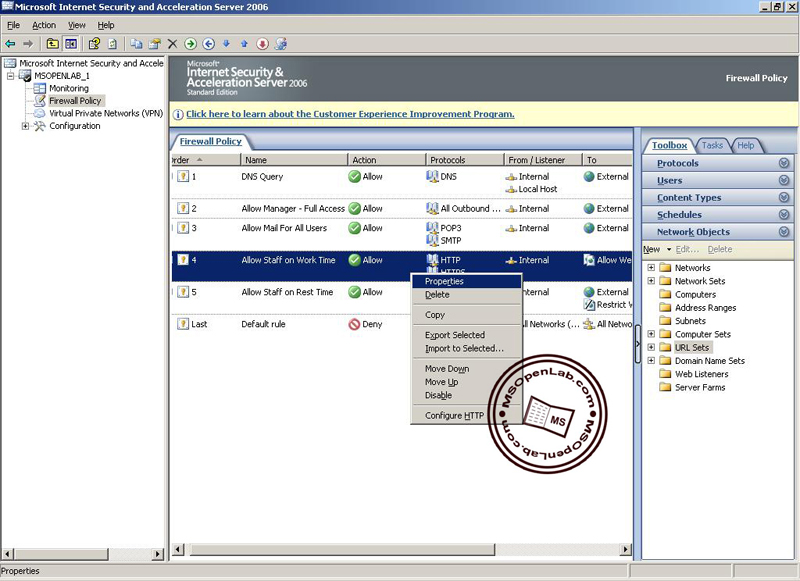

- Chuột phải lên Rule Allow Staff on Work Time, chọn Properties

- Qua Tab Schedule, trong khung schedule, chọn là Work Time , Nhấn OK

5. Tạo rule cho phép các user thuộc nhóm Staff được truy cập web trong giờ giải lao, ngoại trừ trang ngoisao.net

- Trong cửa sổ ISA Server Management, chuột phải Firewall Policy, chọn New, chọn Access Rule

- Hộp thoại Access Rule Names, đặt tên rule là: Allow Staff on Rest Time

- Hộp thoại Rule Action, chọn Allow

- Hộp thoại Protocols, chọn Selected Protocols và nhấn Add

- Trong hộp thoại Add Protocols, bung mục Common Protocols, chọn HTTP và HTTPS, nhấn Add

- Nhấn Next

- Hộp thoại Access Rule Sources, add Internal, nhấn Next

- Hộp thoại Access Rule Destinaton, add External, nhấn Next

- Hộp thoại User Sets, remove group All Users, add group Staff vào, chọn Next

- Hộp thoại Completing the New Access Rule Wizard, nhấn Finish

- Chuột phải lên rule Allow Staff on Rest Time, chọn Properties

- Qua Tab Schedule, trong mục Schedule, chọn Rest Time

- Qua tab To, khung Exceptions, nhấn Add

- Bung mục URL Sets, chọn Restrict Web

- Nhấn Apply, chọn OK

- Trên máy DC, log on user MSOPenLab\Staff2, truy cập trang: http://ngoisao.net, kiểm tra nhận thông báo lỗi.

6. Tạo rule cho phép user có thể kết nối mail yahoo bằng Outlook Express

- Trong cửa sổ ISA Server Management, chuột phải Firewall Policy, chọn New, chọn Access Rule

- Hộp thoại Access Rule Names, đặt tên rule là: Allow Manager – Full Access

- Hộp thoại Rule Action, chọn Allow

- Hộp thoại Protocols, chọn Selected Protocol, nhấn Add

- Trong hộp thoại Add Protocols, bung mục Common Protocols, chọn SMTP và POP3, nhấn Add

- Nhấn Next

- Hộp thoại Access Rule Sources, Aad Internal, nhấn Next

- Hộp thoại Access Rule Destinaton, add External, nhấn Next

- Hộp thoại User Sets, bạn chọn All Users

- Hộp thoại Completing the New Access Rule Wizard, Finish

- Nhấn chọn Apply, nhấn OK

- Log on Man1 trên máy DC, vào Start\Programs, chọn OutlookExpress

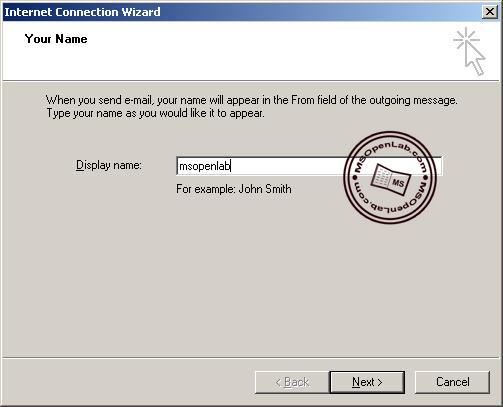

- Trong khung Display Name, bạn gõ tên vào. Ví dụ: msopenlab . Nhấn Next

- Trong hộp thoại E-mail Server Names, trong khung My incoming mail server, bạn chọn là POP3

+ Incoming mail: pop.mail.yahoo.com.vn

+ Outgoing mail: smtp.mail.yahoo.com.vn

nhấn Next

- Trong hộp thoại Internet Mail Logon, nhập account và password vào (không điền @yahoo.com.vn)

- Tiếp theo, vào Tools, chọn Accounts

- Qua tab Mail, nhấn Properties

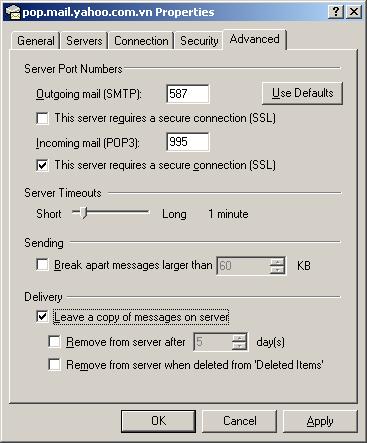

- Trong hộp thoại Properties, qua tab Advanced.

+ Trong khung Outgoing mail (SMTP): bạn gõ vào 587

+ Trong khung Incoming mail (POP3), bạn gõ vào 995 và đánh dấu check vào ô chọn This server requires a secure connection

+ Trong khung Delivery, đánh dấu check vào Leave a copy of messages on server

chọn Apply, OK

- Sau đó, nhấn vào biểu tượng Send/Receive, bạn sẽ nhận được mail từ yahoo tải về

7. Không cho nhân viên nghe nhạc trực tuyến, cấm chat Yahoo Messenger, cấm download file có đuôi .exe

a. Cấm trong giờ hành chánh

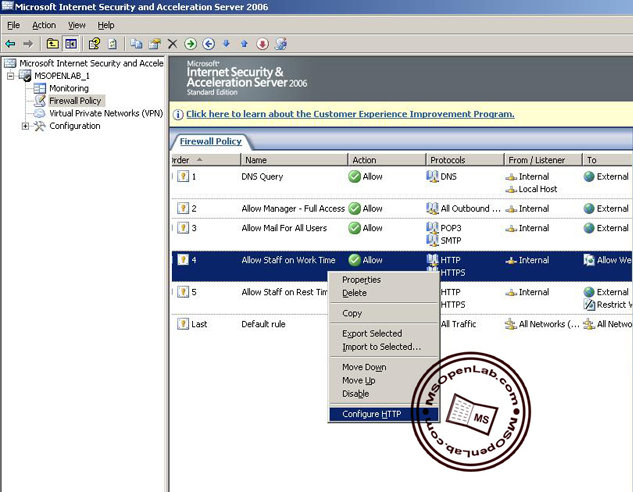

- Tại máy ISA Server, trong cửa sổ ISA Server Management, chuột phải lên rule Allow Staff on Work Time, chọn Configure HTTP

- Qua tab Signatures, nhấn Add

- Ở khung Name, nhập tên: Deny Yahoo Messenger

Khung Search in, chọn tùy chọn: Request headers

Khung HTTP Header, nhập: Host:

Khung Signature, nhập: msg.yahoo.com

chọn OK

- Nhấn Apply, chọn OK

- Qua tab Methods, trong khung Specify the action taken for HTTP methods, chọn Block specified methods (allow all others)

- Nhập vào những định dạng file mà bạn muốn cấm, ví dụ: .exe

- Chuột phải vào Allow Staff on Work Time, chọn Properties

- Qua tab Content Types, khung This rule applies to, chọn Selected content types

- Trong khung Content Types bỏ dấu chọn ô Audio và Video (để user không nghe nhạc trực tuyến). Nhấn Apply, chọn OK

b. Cấm trong giờ giải lao: Làm tương tự bước a trên rule Allow Staff on Rest Time

c. Kiểm tra:

- Log on Administrator trên máy Client, thử Sign in vào Yahoo Messenger, bạn sẽ không thể đăng nhập Yahoo được

- Kiểm tra sẽ thấy download thất bại

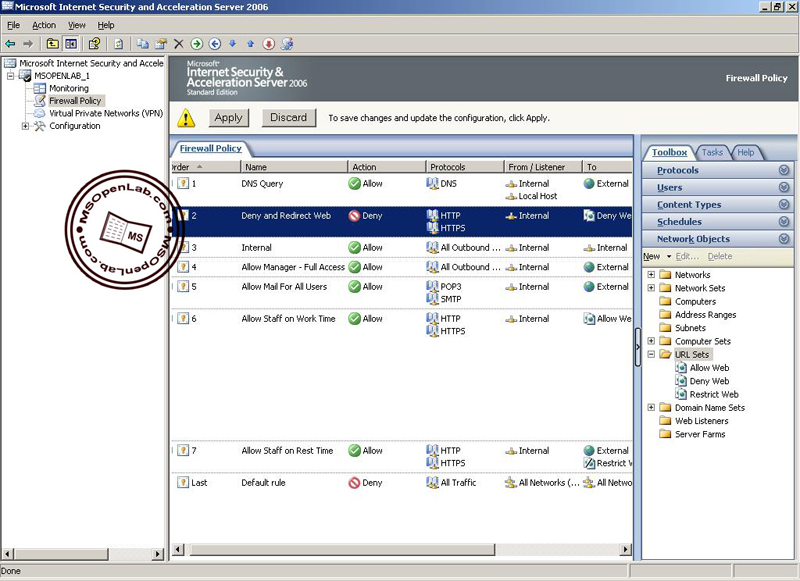

8. Cấm truy cập một số trang web, nếu truy cập sẽ tự động chuyển đến trang web cảnh báo của công ty

a. Tạo Access Rule cho truy cập từ Internal tới Internal với All Protocol (tương tự như các bước trên)

b. Tạo URL Sets : (xem lại phần 4b) - Add những trang web mà bạn muốn cấm vào Deny Web

c. Tạo Access Rule

- Chuột phải Firewall Policy, chọn New, chọn Access Rule

- Hộp thoại Access Rule Names, đặt tên rule là: Deny and Redirect Web

- Hộp thoại Rule Action, chọn Deny

- Trong hộp thoại Protocols, chọn Selected protocols, nhấn Add

- Trong hộp thoại Add Protocols, bung mục Common Protocols, chọn HTTP và HTTPS, nhấn Add

- Hộp thoại Access Rule Sources, Add Rule: Internal, nhấn Next

- Hộp thoại Access Rule Destinaton, nhấn Add.

- Bung mục URL Sets, add Deny Web

- Nhấn Next

- Hộp thoại User Sets, chọn All Users

- Hộp thoại Completing the New Access Rule Wizard, nhấn Finish

- Move up rule Deny and Redirect Web làm rule số 2, chọn Apply, nhấn OK

- Chuột phải vào rule Deny and Redirect Web, chọn Properties

- Log on user MSOPenLab\Man2 trên máy DC, truy cập vào trang web bị cấm. VD: http://www.muctim.com.vn sẽ tự động redirect về trang cảnh báo của công ty

|